两台soho级小路由之间的“正义”之战

作者:易隐者 发布于:2012-10-16 9:49 Tuesday 分类:案例讨论

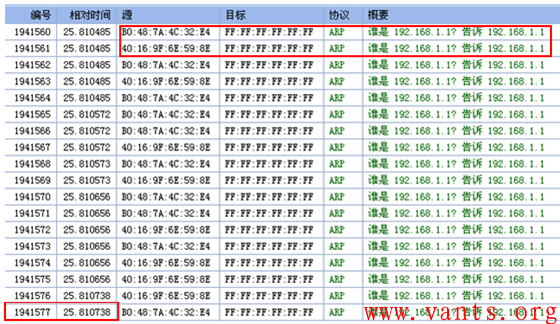

某用户反应访问互联网经常出现缓慢的情况,向我们发出支援请求。小鲍在现场抓包发现,内部存在两个MAC地址,每秒共发送6万多个免费ARP(IP地址为192.168.1.1)报文,如下图所示:

后经MAC地址分析并通告交换机MAC表,找到这两个MAC的设备为两个小路由器,用户说明因其部分办公室接入点不够,将小路由器当小交换机给信息点不够的办公室使用。

小鲍经现场测试发现奇怪的现象:

1, 当关闭其中一台路由之后,另一台小路由器发免费ARP报文的频率变为每秒1000多个;

2, 当两台小路由器全部开启接入办公网时,其发送免费ARP报文的频率迅速攀升至每秒30000多个;

每秒1000多个免费ARP报文的发包频率在一般的以太网内应该影响不大,终端使用者至少不会感觉到明显的速度变慢情况。那么问题来了:

为什么一台在线没什么问题而两台同时在线发包频率就会出现这种质的变化呢?

接下来我们一起来分析一下。

小路由发送免费ARP报文的目的就是防止内部存在伪造默认网关地址192.168.1.1的免费ARP报文实施ARP欺骗的主机,其1秒发送1000多个免费ARP报文可以保证路由下所有的主机ARP表中网关地址(192.168.1.1)的MAC对应关系维持正确。因为大部分的ARP欺骗的发包频率并不需要非常快。

但是当小路由器检测到(收到)来自于其他MAC的免费ARP(192.168.1.1)报文后,其认为是内部主机在实施ARP欺骗行为,因此逐步提高了其发免费ARP报文的频率,而这个动作会在两个小路由上同步进行,由此导致的后果就是,在其性能可承受的范围内,双方不断的增加其发送免费ARP报文的频率。其交互过程示意图大致如下:

通俗点来说,这好比双方都是身怀大招必杀绝技的高手,他们拥有同一个坚定的信念:除恶扬善,拯救人民大众与水火之中,但是他们都误以为对方是恶,双方实力相近,大招必杀全开,拼死一搏的结果就是:他们一起毁了整个战场,人民大众皆因他们的大招必杀技而死。

网上搜索了一下一般soho级小路由器的硬件架构和配置,发现大部分是ARM9处理器,2M-8M的内存,CPU主频一般也就几百兆赫兹,真没想到这种小路由设备能够具有如此巨大的发包频率潜力。

我们不可小觑任何一台看似普通的设备,当其抽疯的时候,足以致命。

免费ARP(gratuitousARP)

作者:易隐者 发布于:2012-9-15 17:26 Saturday 分类:网络分析

免费ARP的格式

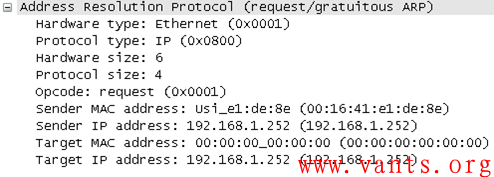

免费ARP报文与普通ARP请求报文的区别在于普通的ARP请求报文,其ARP封装内的“目的IP地址”是其他机器的IP地址,而免费ARP的请求报文,其ARP封装内的“目的IP地址”是其自己的IP地址。免费ARP的封装格式如下图所示:

免费ARP报文的封装格式图示

免费ARP在实际环境中的一些应用

免费ARP主要用于检测IP地址冲突。当一台主机发送了免费ARP请求报文后,如果收到了ARP响应报文,则说明网络内已经存在使用该IP 的主机。

在实际的工作环境中,免费ARP除了用于检测地址冲突之外,我们还可以用于以下几个方面:

1,利用免费ARP确认设备接口地址

一般的设备在网卡地址加载阶段都会向网络中发送免费的ARP报文(也有些安全设备为了安全起见,让设备在加载地址期间不向外发送免费ARP报文),当我们想知道某些设备的接口地址但又没有相应记录可查时,我们就可以利用设备的这种特性,抓取其免费ARP报文,从而分析出其接口使用的IP地址。这个方法曾数次在用户处使用,效率很高,效果非常明显。

2,使用免费ARP报文,更新某些设备的ARP表项

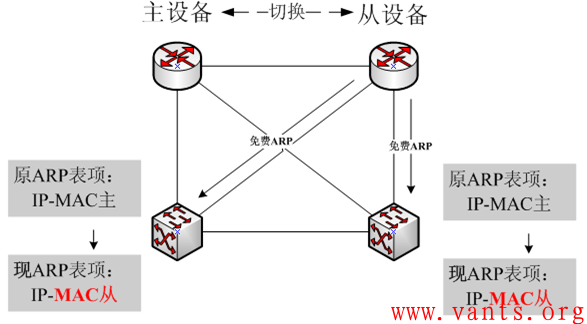

在《TCP/IP详解卷1》的第四章中,有讲到使用免费ARP报文,更新其他主机设备的ARP表项的应用,在我们的工作环境中最常见的应用可能是网关设备双机热备的应用场景,网关在双机热备的工作模式下,由主设备切换到备用设备时,与之相连的设备的ARP表项需要由以前主设备的MAC地址更新为现在主设备(切换前的从设备)的MAC地址,这时,一般从设备在切换为主设备时,就利用向网络中发送免费ARP请求报文, 达到让其他设备更新ARP表项的效果。下面这个图示说明了这个切换的过程:

双机热备模式下主从设备切换利用免费ARP的过程

3,利用免费ARP的攻击

在实际环境中,如果构造网关地址的免费ARP报文,并将ARP的源MAC地址设为任何非网关的MAC地址,再把构造的这个虚假的网关免费ARP报文向网络中发送,那么所有接收到这个免费ARP报文的主机都会更新自己的ARP表项中网关地址对应的MAC地址,导致这些主机的数据报文全部会被转发到错误的MAC地址上,从而实现了ARP欺骗的攻击。

4,网关设备利用免费ARP防止ARP攻击

有些网关设备为了防止内部中毒机器对内部其他机器实施网关的ARP欺骗攻击,其会在一定的时间间隔内向网络中主动发送免费ARP报文,让网络内的主机更新ARP表项中的网关MAC地址信息,从而达到防止或缓解ARP攻击的效果。

日历

最新日志

链接

分类

最新碎语

- 如果一个人想要做一件真正忠于自己内心的事情,那么往往只能一个人独自去做"——理查德·耶茨

2019-06-25 21:34

- 日后我们知道,真正的人生道路是由内心决定的。不论我们的道路看上去如此曲折、如此荒谬地背离我们的愿望,它终归还是把我们引到我们看不见的目的地。(茨威格《昨日世界》)

2019-03-16 21:27

- 如果你渴望得到某样东西,你得让它自由,如果它回到你身边,它就是属于你的,如果它不会回来,你就从未拥有过它。——大仲马《基督山伯爵》

2018-10-09 22:07

- 人生有两大悲剧:一个是没有得到你心爱的东西;另一个是得到了你心爱的东西。人生有两大快乐:一个是没有得到你心爱的东西,于是可以寻求和创造;另一个是得到了你心爱的东西,于是可以去品味和体验。——弗洛伊德

2018-09-25 18:06

- 一个人越有思想,发现有个性的人就越多。普通人是看不出人与人之间的差别的——布莱兹·帕斯卡尔

2018-08-30 18:44

存档

- 2020年11月(2)

- 2018年1月(1)

- 2017年12月(1)

- 2017年11月(6)

- 2017年6月(1)

- 2017年5月(1)

- 2017年4月(1)

- 2017年3月(1)

- 2016年11月(1)

- 2016年4月(1)

- 2015年7月(2)

- 2015年6月(1)

- 2015年5月(5)

- 2014年12月(1)

- 2014年11月(1)

- 2014年10月(1)

- 2014年8月(1)

- 2014年7月(1)

- 2014年6月(1)

- 2014年5月(1)

- 2014年4月(3)

- 2014年2月(2)

- 2014年1月(2)

- 2013年12月(1)

- 2013年11月(1)

- 2013年10月(2)

- 2013年9月(1)

- 2013年8月(1)

- 2013年7月(3)

- 2013年6月(2)

- 2013年5月(1)

- 2013年4月(3)

- 2013年3月(1)

- 2013年2月(2)

- 2013年1月(2)

- 2012年12月(11)

- 2012年11月(12)

- 2012年10月(12)

- 2012年9月(26)

- 2012年8月(29)

- 2012年7月(18)

- 2012年6月(2)

- 2012年5月(25)

- 2012年4月(16)

- 2012年3月(13)

- 2012年2月(6)