MOTS攻击技术分析

作者:飞鸟 发布于:2017-6-8 17:28 Thursday 分类:网络安全

1. 背景

我们经常遇到这样一个场景:在用户现场通过端口镜像对流量做镜像,用来分析数据包或者审计的时候,疑心较大的用户总是怀疑其数据会被篡改或客户端信任的结果并非真实服务器返回的值。我想大多数的技术兄弟可能都会和我一样回复用户:这是一台审计设备,是旁路部署,只能审计,不是串在里面的,不可能对数据进行篡改;也不可能影响客户端的最终请求响应的结果。这个理论我一直深信不疑...

标签: 端口镜像 TCP 明文 reset 分片 MOTS 链路劫持 劫持 HTTP劫持

IDS异常导致业务访问故障的案例

作者:易隐者 发布于:2013-3-29 16:46 Friday 分类:案例讨论

【说在之前】:

1,这个是以前我在某个商业银行解决的疑难故障,其中IDS设备出现异常,将原先捕获到的原始数据包通过交换机的镜像口回放至交换机,而交换机的镜像端口并未关闭MAC地址学习功能,引起业务服务器交换机MAC表混乱,导致业务服务器的访问出现异常;

2,这是一个非常少见的疑难故障,因此值得大家学习参考;

3,这段时间由于我个人的规划,工作会作出一些变动,杂事较多,有段时间未在博客中更新新的文章,还望各位兄弟见谅,就将这篇老文作为我三月份博客的更新吧。

【案例全文】:

前段时间晚上,接到某单位朋友电话,说是其一核心业务系统白天出现了故障,很长一段时间没有解决,现在很多厂家工程师都在,让我过去增援一下,明确定位一下故障的原因所在。于是赶紧打的到现场。下面我把故障的情况描述一下:

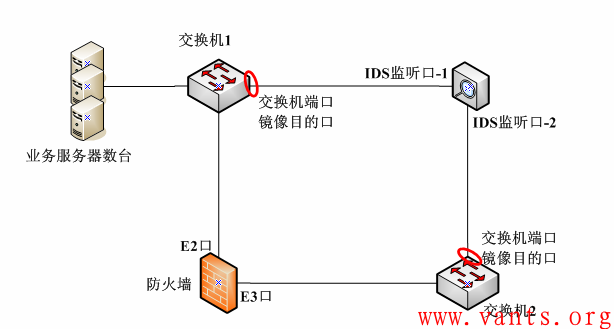

故障拓扑

经过简化的网络拓扑如下:

故障现象

核心业务访问异常,业务出现中断现象,使用测试pc直接接入业务服务器交换机,设置为服务器同网段IP,在使用ping测试服务器,不通。

故障分析

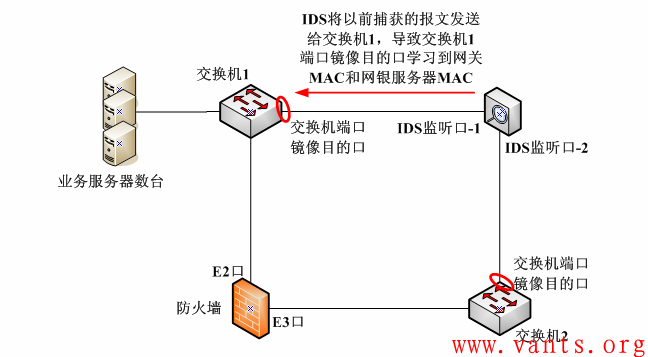

故障时,交换机MAC表出现异常,主要表现为交换机端口镜像的目的口上,出现了防火墙ETH2口的MAC地址和核心服务器的MAC地址,导致核心业务访问出现异常。

分析业务交换机MAC表异常的原因:

交换机MAC表学习的过程为源地址学习,H3C交换机在做端口镜像时,镜像目的端口默认是可以参与网络数据转发的,那么在交换机端口镜像的目的口上出现了防火墙E2口的MAC和业务服务器的MAC,只能说明该端口上收到了源MAC为防火墙E2口和业务服务器的报文,但是作为与IDS监听口相连的端口镜像目的口,通常情况下是不可能收到任何报文的,因为IDS监听口只是被动监听发过来的报文,而不会主动向网络内发送任何的报文。

这里我们大胆猜想一下:

故障解决的方式:

关闭交换机端口镜像目的端口的MAC地址学习功能。这样即使该端口接收到大量的相关报文,其也不会影响交换机正常的MAC地址表项。

【转】交换机端口镜像,如何配置多个观察口

作者:易隐者 发布于:2012-12-27 12:40 Thursday 分类:参考资料

【说在之前】:

1,H3C和华为等多系列交换机均不支持多组镜像和多镜像监听口,这给有IDS、审计、网络分析等多种需要通过镜像采集流量的设备环境造成了诸多不便;

2,前段时间刚在用户故障现场发现有人使用交换机内回环巧妙实现了在H3C交换机环境下的多个监听采集需求,回来后一直想把这个方法写下来,只是在网上找了非常多的资料,均未有详细的说明,便耽搁下来,没想到今天就有人把这种方法整理了出来,实在巧合,正好转载于此,供大家参考;

3,这种镜像的方式,是否会导致报文被多次重复捕获?这是一个有待验证的问题,因为我们上次在用户现场发现通过这种方式镜像捕获的报文中有许多是重复捕获的,有试验环境的兄弟可以做一个详细的实验,拿出来供大家分享。

【原文连接】:

http://support.huawei.com/ecommunity/bbs/10152503.html

【原文作者】:

huang8880

【原文全文】:

实现原理:将所有端口镜像报文引入一个观察端口,通过观察端口内部环回(配置loopback internal),将报文在vlan内广播道其它若干实际观察端口,报文出端口时剥除vlan id。

配置举例:

预留vlan3500(for example)

#

vlan batch 3 10 20 100 300 to 301 3000 to 3002 3500 4000

#

观察端口

#

observe-port 1 interface GigabitEthernet0/0/21 vlan 3500

#

三个镜像端口:

#

interface GigabitEthernet0/0/3

port-mirroring to observe-port 1 both

#

interface GigabitEthernet0/0/4

port-mirroring to observe-port 1 both

#

interface GigabitEthernet0/0/5

port-mirroring to observe-port 1 both

#

三个观察端口:

#

interface GigabitEthernet0/0/11

port link-type trunk

undo port trunk allow-pass vlan 1

port trunk allow-pass vlan 3500

#

interface GigabitEthernet0/0/12

port link-type trunk

undo port trunk allow-pass vlan 1

port trunk allow-pass vlan 3500

#

interface GigabitEthernet0/0/13

port link-type trunk

undo port trunk allow-pass vlan 1

port trunk allow-pass vlan 3500

#

环回端口:

#

interface GigabitEthernet0/0/21

description neibuhuanhui

loopback internal

mac-address learning disable

port link-type trunk

undo port trunk allow-pass vlan 1

port trunk allow-pass vlan 3500

stp disable

注意:如果交换机全局配置stp enable,需要在环回端口上配置stp disable,否则该端口如果接收到交换机自己发出去的stp报文,会将端口置为discarding状态,环回报文都会在入向被丢弃

访问搜狐163时主页变为2008年某日主页面故障分析案例

作者:易隐者 发布于:2012-8-13 22:26 Monday 分类:网络分析

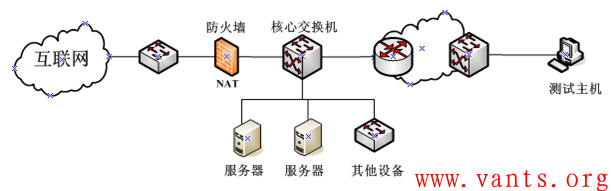

1 故障环境

故障环境的拓扑结构示意图如下:

防火墙做NAT通过电信接入线路访问互联网,核心交换机上接入的设备和线路比较多,内部网络规模比较大。

2 故障现象

故障现象主要体现在以下几个方面:

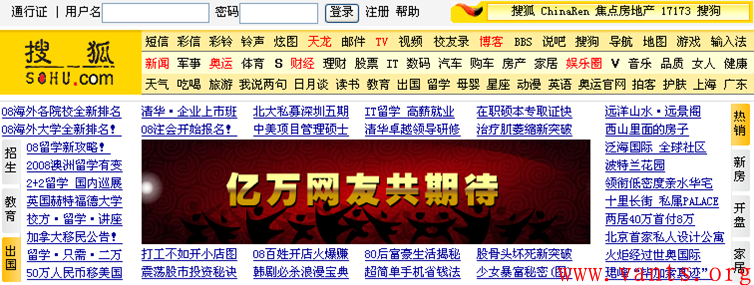

1,用户在内网访问搜狐和163主页时,页面变为2008年某日的主页面,所有连接均为2008年的新闻连接,如下图所示:

其他网站页面访问均正常。

2,使用笔记本配置为公网地址直接访问搜狐和163正常;

3,在防火墙的一个空闲端口设置地址,通过防火墙NAT地址转换后访问搜狐163主页正常;

此故障已经持续了数周。

标签: 端口镜像 交换机 疑难故障 TCP 天融信 RST reset HTTP会话劫持 会话劫持 TTL

爱立信SE800型号的路由器端口镜像设置

作者:易隐者 发布于:2012-5-13 20:20 Sunday 分类:参考资料

该设备的总体设计比较复杂,可以通过context的方式在一个硬件路由器中虚拟出来多个路由器,即通过一台路由器即可实现复杂的网络拓扑组网试验,镜像配置数据较为复杂,模式如下:

1,配置镜像数据

-------------------------------------------------------------------------------

(1)先配置镜像转发策略:

forward policy TEST

//TEST为一个策略的名字,可随意配置,在源数据的vlan下配置时需要用到

mirror destination MIRRORPORT all ip-detagrams

//MIRROPORT是一个目的的标示,也可随意设置,在输出端口的配置时需要用到

-------------------------------------------------------------------------------

(2)配置源端口的镜像数据:

port bvi vlan 1360-bvi(二层接口的方式) | port ethernet 2/1(三层接口方式)

forward policy TEST in |pvc 1021

forward policy TEST out |forward policy TEST inbound

forward policy TEST outbound

-------------------------------------------------------------------------------

(3)配置现场抓包端口的数据

port ethernet 1/1

no shutdown

forword output MIRRORPORT

-------------------------------------------------------------------------------

2,删除镜像 在配置的新数据指令前加 no 即可

日历

最新日志

链接

分类

最新碎语

- 如果一个人想要做一件真正忠于自己内心的事情,那么往往只能一个人独自去做"——理查德·耶茨

2019-06-25 21:34

- 日后我们知道,真正的人生道路是由内心决定的。不论我们的道路看上去如此曲折、如此荒谬地背离我们的愿望,它终归还是把我们引到我们看不见的目的地。(茨威格《昨日世界》)

2019-03-16 21:27

- 如果你渴望得到某样东西,你得让它自由,如果它回到你身边,它就是属于你的,如果它不会回来,你就从未拥有过它。——大仲马《基督山伯爵》

2018-10-09 22:07

- 人生有两大悲剧:一个是没有得到你心爱的东西;另一个是得到了你心爱的东西。人生有两大快乐:一个是没有得到你心爱的东西,于是可以寻求和创造;另一个是得到了你心爱的东西,于是可以去品味和体验。——弗洛伊德

2018-09-25 18:06

- 一个人越有思想,发现有个性的人就越多。普通人是看不出人与人之间的差别的——布莱兹·帕斯卡尔

2018-08-30 18:44

存档

- 2020年11月(2)

- 2018年1月(1)

- 2017年12月(1)

- 2017年11月(6)

- 2017年6月(1)

- 2017年5月(1)

- 2017年4月(1)

- 2017年3月(1)

- 2016年11月(1)

- 2016年4月(1)

- 2015年7月(2)

- 2015年6月(1)

- 2015年5月(5)

- 2014年12月(1)

- 2014年11月(1)

- 2014年10月(1)

- 2014年8月(1)

- 2014年7月(1)

- 2014年6月(1)

- 2014年5月(1)

- 2014年4月(3)

- 2014年2月(2)

- 2014年1月(2)

- 2013年12月(1)

- 2013年11月(1)

- 2013年10月(2)

- 2013年9月(1)

- 2013年8月(1)

- 2013年7月(3)

- 2013年6月(2)

- 2013年5月(1)

- 2013年4月(3)

- 2013年3月(1)

- 2013年2月(2)

- 2013年1月(2)

- 2012年12月(11)

- 2012年11月(12)

- 2012年10月(12)

- 2012年9月(26)

- 2012年8月(29)

- 2012年7月(18)

- 2012年6月(2)

- 2012年5月(25)

- 2012年4月(16)

- 2012年3月(13)

- 2012年2月(6)