省厅A登陆省厅B预算系统异常应急处置

作者:竹林再遇北极熊 发布于:2017-11-28 21:59 Tuesday 分类:网络分析

1 情况概述

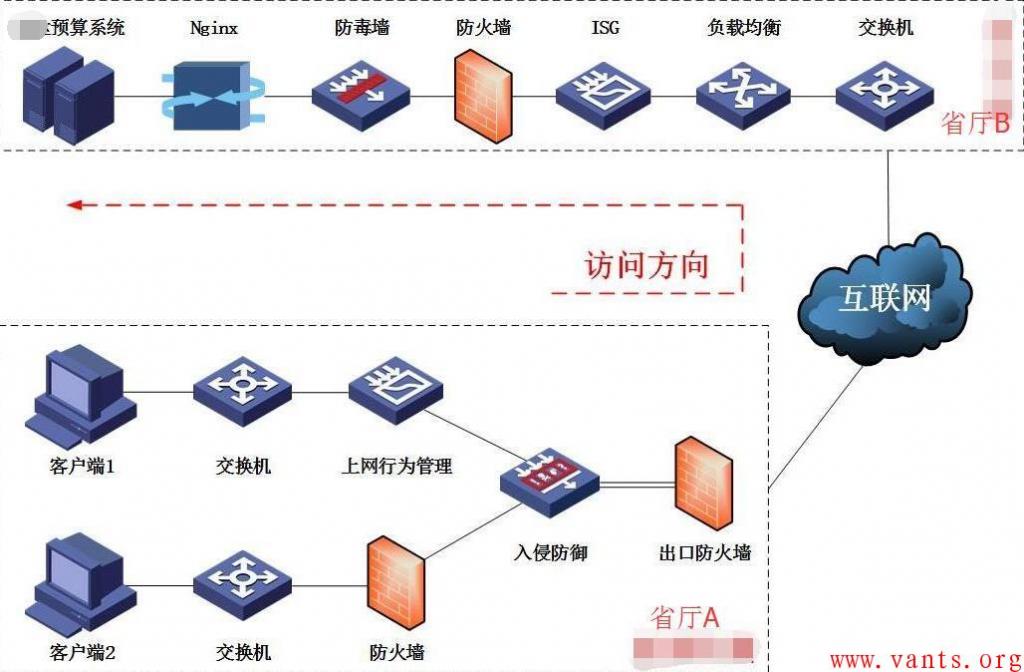

如上拓扑所述,省厅A的客户端1和客户端2属于两个不同的安全域,通过防火墙代理,经过互联网,访问省厅B一台层层安全防护的预算系统服务器。

1.2 情况简介

预算系统分别使用B/S、C/S架构对外提供服务,服务端域名是xxx.com,解析后的公网IP分别是X.X.X.155和X.X.X.22,浏览器访问比客户端访问多一个get请求。据反映,该系统在省厅A内网无法正常使用,有个别单位同省厅A现象一样,其他用户使用各自的网络访问该系统都正常,无其他异常现象。

1.3 分析思路

根据拓扑结构与情况简介,判断该异常现象不属于全局故障,针对个别网络无法正常使用该系统的问题,大致的处置思路如下:

在省厅A抓包对比分析,位置分别是客户端1与出口防火墙外网口,通过对比可以发现客户端1请求的数据包有没有到达公网,服务器应答的数据包有没有一个不少的返回客户端。从而发现问题出在哪里,例如:

A 客户端1请求的数据包没有到达公网,说明问题出在省厅A内网;

B 服务器返回的数据包防火墙公网口接收到了,但是客户端1没有接收到,说明问题出在省厅A内网;

C 出口防火墙公网口没有收到服务器应答的数据包,说明问题和省厅A无关。

如果故障现象和省厅A无关,协调省厅B,在服务器端抓包,检查服务器回应了客户端1的请求还是没有回应,从而发现问题出在哪里,例如:

A 服务器收到了客户端1的请求并进行了回应,但省厅A出口防火墙公网口没有收到该回应,那么需要逐个分析是否是服务器的安全软件或省厅B的某个安全设备对回应的数据包进行了过滤;

B 服务器没有收到客户端1的请求,但在省厅A出口防火墙的公网口发现该请求包已经出去了,那么需要逐个分析是否是服务器的安全软件或省厅B的某个安全设备对请求的数据包进行了过滤。

2 登陆预算系统异常分析处置

2.1 测试访问

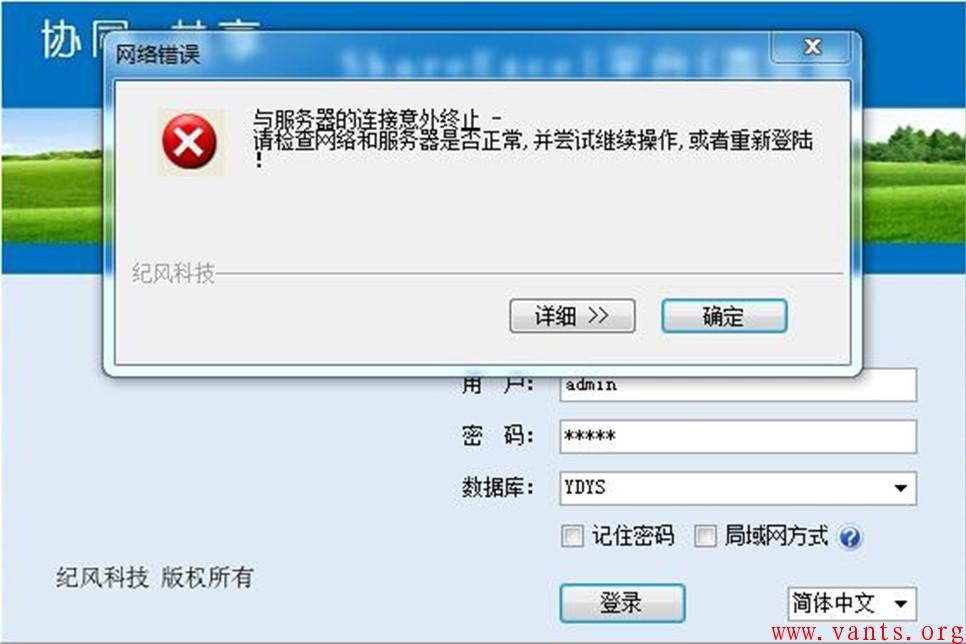

打开登陆页面正常,由此可证明数据包没有被网络层拦截,登陆会提交POST表单,表单数据属于应用层数据,会被安全软件或安全设备的应用层策略匹配。

2.2 客户端数据包分析

由于该故障现象从客户端的报错信息来看无法检查出具体的原因,又因为中间设备过多,先检查中间设备的日志、策略就会显得盲目没有针对性而且不效率,所以根据分析思路,在客户端1和出口防火墙公网口进行抓包,确定故障范围。

客户端x.x.x.204与服务端x.x.x.22通过28361、28362、28363包建立3次握手。随后发送了28364包进行POST请求(登陆动作)并通过28365包向服务器确认该包有数据不放入缓冲区直接进行处理,在28403包中可以看到“服务器端”确认收到了客户端1的POST请求(28364包),在数据包详细里也可以看到这个ACK是用来确认28364包的。

随后客户端重传了7次28365包(28981、29592、30399、30405、30406、30408、30413),由于客户端1长时间收不到服务端的回应,通过30444包主动向服务端释放TCP连接。服务端通过30542包向客户端关闭了连接,客户端1通过通过30543包再次主动向服务端释放连接。

30542包说明客户端提交的28365包以及重传的数据包服务端一个都没有收到,并且在等待了很长一段时间后回应客户端要关闭这个会话了。

2.3 省厅A出口防火墙内网口数据包分析

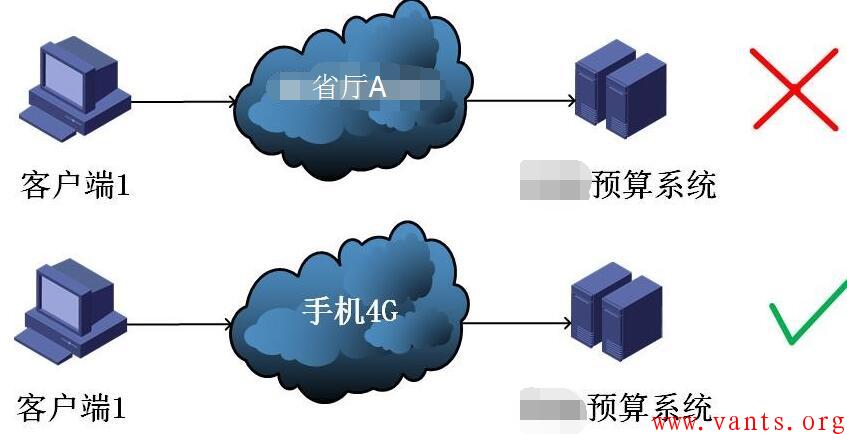

B 在不影响省厅A内网上网和对外提供服务的前提下,对出口防火墙闲置的接口X进行配置,接口X新增一个172.16.16.16的接口地址,出口防火墙代理172.16.16.17地址上网,并且只放通172.16.16.17访问互联网的权限,客户端3配置172.16.16.17地址连接出口防火墙的接口X,做测试访问。

测试结果

A 客户端2访问服务端故障现象与客户端1一致。

B 客户端3可以正常访问并登陆服务端,测试结束后删除了出口防火墙的相关配置,并测试省厅A内网上网和对外提供服务均正常。

3 故障定位

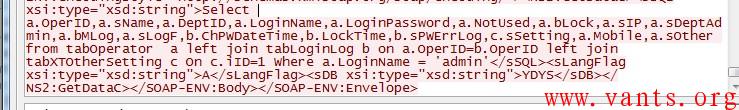

结合上面拓扑结构,客户端1与客户端2使用预算系统存在登陆异常,客户端3直连出口防火墙可以正常访问并登陆预算系统,因此问题原因排除出口防火墙,客户端1与客户端2的访问路径,唯一一个共同点就是都要经过一台入侵防御。随后登陆设备检查日志,如下图所示:

客户端访问预算系统时,登录请求的POST 载荷中含有敏感的SQL注入语句,数据包经过省厅A内网入侵防御的时候匹配到了“Web服务远程SQL注入攻击可疑行为”规则,该规则进行了拦截,导致客户端无法正常登陆预算系统。

6 处理建议

A 预算系统将查询数据库的流程放在服务端处理,客户端只提交经过加密的权限字段给服务器,由服务器做拼接或其他方式的表单处理。

B 预算系统在前置的Nginx上做SSL卸载,使用HTTPS对外提供登陆服务,其他页面通过HTTP访问。

版权所有:《蚂蚁网-多维人生,三实而立!》 => 《省厅A登陆省厅B预算系统异常应急处置》

本文地址:http://www.vants.org/?post=290

除非注明,文章均为 《蚂蚁网-多维人生,三实而立!》 原创,欢迎转载!转载请注明本文地址,谢谢。

评论:

日历

最新日志

链接

分类

最新碎语

- 如果一个人想要做一件真正忠于自己内心的事情,那么往往只能一个人独自去做"——理查德·耶茨

2019-06-25 21:34

- 日后我们知道,真正的人生道路是由内心决定的。不论我们的道路看上去如此曲折、如此荒谬地背离我们的愿望,它终归还是把我们引到我们看不见的目的地。(茨威格《昨日世界》)

2019-03-16 21:27

- 如果你渴望得到某样东西,你得让它自由,如果它回到你身边,它就是属于你的,如果它不会回来,你就从未拥有过它。——大仲马《基督山伯爵》

2018-10-09 22:07

- 人生有两大悲剧:一个是没有得到你心爱的东西;另一个是得到了你心爱的东西。人生有两大快乐:一个是没有得到你心爱的东西,于是可以寻求和创造;另一个是得到了你心爱的东西,于是可以去品味和体验。——弗洛伊德

2018-09-25 18:06

- 一个人越有思想,发现有个性的人就越多。普通人是看不出人与人之间的差别的——布莱兹·帕斯卡尔

2018-08-30 18:44

存档

- 2020年11月(2)

- 2018年1月(1)

- 2017年12月(1)

- 2017年11月(6)

- 2017年6月(1)

- 2017年5月(1)

- 2017年4月(1)

- 2017年3月(1)

- 2016年11月(1)

- 2016年4月(1)

- 2015年7月(2)

- 2015年6月(1)

- 2015年5月(5)

- 2014年12月(1)

- 2014年11月(1)

- 2014年10月(1)

- 2014年8月(1)

- 2014年7月(1)

- 2014年6月(1)

- 2014年5月(1)

- 2014年4月(3)

- 2014年2月(2)

- 2014年1月(2)

- 2013年12月(1)

- 2013年11月(1)

- 2013年10月(2)

- 2013年9月(1)

- 2013年8月(1)

- 2013年7月(3)

- 2013年6月(2)

- 2013年5月(1)

- 2013年4月(3)

- 2013年3月(1)

- 2013年2月(2)

- 2013年1月(2)

- 2012年12月(11)

- 2012年11月(12)

- 2012年10月(12)

- 2012年9月(26)

- 2012年8月(29)

- 2012年7月(18)

- 2012年6月(2)

- 2012年5月(25)

- 2012年4月(16)

- 2012年3月(13)

- 2012年2月(6)

2019-01-16 16:10